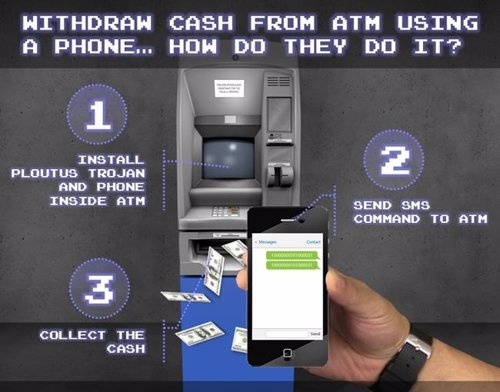

Una vulnerabilidad en Windows XP permite sacar dinero de cajeros automáticos enviando SMS

El ataque se ha construido en base a Ploutus, un malware encontrado en cajeros de México. Para cargarlo en un cajero es necesario acceder a la unidad CD-ROM del mismo o a un puerto USB, para lo que los delincuentes quitan los candados o las tapas metálicas para llegar al ordenador y después tapan los agujeros.

Los criminales vinculan el cajero a un teléfono usando tethering USB, lo que permite que la máquina y el móvil compartan Internet. Después, los hackers sólo necesitan enviar comandos vía SMS para activar el malware y después acercarse a recoger el dinero.

Ploutus aprovecha una vulnerabilidad en Windows XP, que está en casi el 95 por ciento de los cajeros automáticos del mundo. Este sistema operativo dejará de recibir soporte de Microsoft a partir del 8 de abril por lo que será más fácil atacarlo.

Como consecuencia, Symantec recomienda actualizar el sistema operativo, además de reforzar la protección física del cajero, vigilar con cámaras, bloquear la BIOS, encriptar el disco o acudir a soluciones de seguridad de empresas especializadas.

Fuente: Europapress